2022 era um eventano completo de segurança da informação. Vimos ataques cibernéticos entre estados em guerra, estados inteiros ficando offline após ataques de grupos criminosos cibernéticos, e violações de dados em todos os tipos de negócios (Twitter, Marriot e Binance, entre outros). Está claro que a vigilância é vital na proteção contra esses ataques, e manter-se informado sobre as ameaças mais recentes é crucial. Para se manter seguro, é importante implementar medidas de segurança robustas, realizar uma avaliação de risco de segurança interna, educar os funcionários sobre como identificar e evitar perigos e revisar e atualizar regularmente as práticas de segurança.

E 2023 parece não ser diferente; golpes de mídia social estão criando um novo (a) campo de batalha de engenharia social onde adversários e invasores patrocinados pelo estado utilizam técnicas de engenharia social como um primeiro passo (vetor de acesso inicial) em campanhas de grande escala. Eles visam invadir sistemas, espalhar ransomware ou roubar informações confidenciais. Os ataques à infraestrutura crítica estão em alta, os ataques falsos profundos estão se tornando cada vez mais convincentes e a ascensão do metaverso abrirá o caminho para novos crimes cibernéticos.

Mas nem tudo será desgraça e melancolia em 2023. Uma pesquisa recente da Clube CISO mostra que a mudança para o trabalho remoto e híbrido teve um efeito positivo nas atitudes dos funcionários em relação à segurança. Com o treinamento contínuo de conscientização de segurança, indica a pesquisa, uma boa cultura de segurança tornou-se a norma para muitas organizações.

Avaliações de Risco

Ao trabalhar em informações e medidas de segurança cibernética, as organizações gastam muito tempo avaliando e mitigando os riscos de segurança. Avaliações de risco ajudar a proteger contra violações, fornecer a uma organização informações críticas sobre suas falhas de segurança e ajudar a guide investimentos em segurança. Mas com o tendência contínua de trabalho em casa, parte da responsabilidade pela segurança cibernética pode ter passado da organização para a casa dos funcionários. Realizar uma avaliação de risco de segurança de informações pessoais em casa pode ajudá-lo a identificar e mitigar riscos potenciais para seus dados pessoais e informações confidenciais. Aqui estão algumas etapas a serem seguidas ao realizar uma avaliação de risco:

1. Identificar ativos de informação

Faça uma lista de todos os pessoal e relacionado ao trabalho dados e informações confidenciais que você armazena em casa, incluindo dados financeiros, registros médicos e informações de identificação pessoal. Sua lista de ativos pode incluir:

- Informações de identificação pessoal (PII): dados confidenciais, como nome completo, data de nascimento, número do Seguro Social, informações do passaporte e detalhes da carteira de motorista.

- Informações financeiras: informações bancárias, detalhes de investimentos, números de cartão de crédito e outros documentos financeiros.

- Informações médicas: registros de saúde, informações de prescrição e outros documentos médicos podem ser considerados confidenciais.

- Documentos pessoais: quaisquer documentos que contenham informações pessoais, como certidão de nascimento, certidão de casamento, sentença de divórcio e contratos legais.

- Ativos digitais: qualquer informação digital, como fotos, vídeos, músicas e documentos importantes armazenados em seu computador, telefone ou outros dispositivos eletrônicos.

- Senhas e credenciais de login: são informações valiosas que podem conceder acesso às suas contas, que devem ser mantidas em segurança e sigilo.

- Propriedade intelectual: qualquer trabalho original que você criou, como música, arte ou escrita, que pode ser protegido por leis de direitos autorais.

2. Identificar ameaças

Identifique possíveis ameaças aos seus dados e informações confidenciais, como malware, hacking, phishing, roubo físico, perda, dano e acesso não autorizado à sua rede Wi-Fi. Dependendo da sua situação de trabalho em casa, sua lista de ameaças identificadas pode variar. Há muita informação disponível na internet sobre ameaças de segurança cibernética (por exemplo, SUA PARTICIPAÇÃO FAZ A DIFERENÇA). Você também deve levar em consideração as ameaças físicas regionais e locais, como a possibilidade de um desastre ambiental ou o índice de criminalidade em sua área.

3. Identificar vulnerabilidades

Identifique possíveis vulnerabilidades em seu ambiente de trabalho em casa, em sua rede doméstica e em dispositivos. Estas podem ser senhas fracas, desatualizadas softwaree redes Wi-Fi não seguras. Já falamos sobre possíveis vulnerabilidades em um antigo postar. Uma lista de vulnerabilidades pode incluir o seguinte:

- Senhas fracas: um dos riscos mais comuns, pois podem ser facilmente adivinhadas ou quebradas. Isso pode levar ao acesso não autorizado a dados pessoais e informações confidenciais. Usar a mesma senha para várias contas também é uma prática ruim, pois os infratores podem facilmente obter acesso a elas.

- Phishing: um tipo de ataque de engenharia social no qual os cibercriminosos enviam e-mails, mensagens ou textos falsos que parecem ser de uma fonte confiável para induzir os usuários a revelar suas informações confidenciais, como credenciais de login ou informações financeiras.

- Malware: vírus, cavalos de Tróia e spyware podem infectar computadores e dispositivos móveis, roubar informações pessoais e comprometer a segurança. O malware pode se espalhar por meio de anexos de e-mail, sites maliciosos ou baixado software.

- Wi-Fi não seguro: redes Wi-Fi não seguras podem expor dados pessoais e informações confidenciais a hackers. O uso de redes Wi-Fi não seguras também pode aumentar o risco de infecções por malware e outros tipos de ataques cibernéticos.

- Falta de atualizações e patches: Falha ao atualizar software e sistemas operacionais podem deixar os dispositivos vulneráveis a falhas e explorações de segurança. Os hackers podem explorar essas vulnerabilidades para obter acesso a dados pessoais e informações confidenciais.

4. Determinar o nível de risco

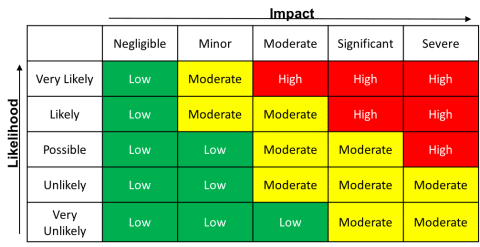

Avalie a probabilidade e o impacto potencial de cada ameaça e vulnerabilidade identificadas para determinar o nível de risco. Existem muitos tutoriais sobre como conduzir uma determinação do nível de risco. Você pode usar uma matriz de determinação de risco simples para avaliar uma classificação de risco para agir. Uma matriz 5 × 5 típica é mostrada abaixo, mas você pode definir sua própria matriz que atenda às suas necessidades pessoais.

Você pode avaliar o nível de risco combinando um eixo (a probabilidade de um determinado incidente) com o outro eixo (o impacto que um incidente pode ter sobre você ao acontecer). O nível de risco será onde ambos os eixos se encontram. O impacto pode ser uma perda monetária, obrigações legais ou contratuais ou até mesmo a perda de sua reputação profissional. O resultado da tabela nos diz com que urgência precisamos lidar com uma ameaça e vulnerabilidade reconhecidas.

5. Mitigar os riscos

Desenvolva um plano para mitigar os riscos identificados implementando controles de segurança. NIST (Instituto Nacional de Padrões e Tecnologia dos EUA), define controles de segurança como “as salvaguardas ou contramedidas prescritas para um sistema de informação ou uma organização para proteger a confidencialidade, integridade e disponibilidade do sistema e suas informações”. Esses incluem:

- Senhas fortes

- Autenticação de dois fatores

- antivirus software

- Atualizações para software e sistema operacional

- Segurança de redes Wi-Fi

- Proteção física do seu home office/sua própria casa física

Seus controles podem ser físicos, como fechaduras nas portas, um cofre ou qualquer tipo de controle de acesso físico. Suas contramedidas podem ser técnicas, como métodos de autenticação aprimorados (MFA), antivírus e antimalware softwaree firewalls. Mesmo coisas como participar de um treinamento ou melhorar a conscientização sobre segurança da informação ainda contam como contramedidas.

6. Monitore e analise

Monitore e revise regularmente seus controles de segurança e contramedidas para garantir que sejam eficazes e atualizados. Nas organizações, a eficácia dos controles de segurança da informação estabelecidos é verificada pelo estabelecimento de métricas de segurança (As 10 principais métricas e KPIs de cibersegurança), avaliações periódicas de vulnerabilidade e testes de penetração, ou auditorias internas. Você pode fazer uma auditoria de segurança de informações pessoais revisando e atualizando suas listas de ativos, ameaças e vulnerabilidades. Você também pode facilmente realizar testes de penetração em sua própria rede usando serviços gratuitos como Intruso. Dependendo do seu nível de experiência com software ferramentas, você pode encontrar algumas opções avançadas de código aberto SUA PARTICIPAÇÃO FAZ A DIFERENÇA.

Enxaguar e Repetir

É importante observar que uma avaliação de risco de segurança deve ser um processo contínuo, pois novas ameaças e vulnerabilidades podem surgir com o tempo. Ao realizar avaliações de risco regulares, você ajuda a proteger seus dados pessoais e informações confidenciais contra ameaças potenciais, online e offline.

Não deixe os hackers vencerem — mantenha-se proativo na proteção de seus ativos.