2022 był eventpełny rok bezpieczeństwa informacji. Widzieliśmy cyberataki między walczącymi państwami, całe stany przechodzą w tryb offline po atakach nieuczciwych grup cyberprzestępczychoraz naruszenia danych we wszelkiego rodzaju firmach (Twitter, Marriot, Binance, pośród innych). Oczywiste jest, że czujność jest niezbędna do ochrony przed tymi atakami, a bycie na bieżąco z najnowszymi zagrożeniami ma kluczowe znaczenie. Aby zachować bezpieczeństwo, ważne jest wdrożenie solidnych środków bezpieczeństwa, przeprowadzanie wewnętrznej oceny ryzyka bezpieczeństwa, edukowanie pracowników w zakresie wykrywania i unikania zagrożeń oraz regularne przeglądanie i aktualizowanie praktyk bezpieczeństwa.

A rok 2023 wydaje się nie różnić; oszustwa w mediach społecznościowych tworzą nowe (a) pole bitwy inżynierii społecznej, na którym przeciwnicy i sponsorowani przez państwo napastnicy wykorzystują techniki inżynierii społecznej jako pierwszy krok (wektor początkowego dostępu) w kampaniach na dużą skalę. Mają one na celu włamanie się do systemów, rozprzestrzenianie ransomware lub kradzież poufnych informacji. Ataki na infrastrukturę krytyczną są na najwyższym poziomie w historii, ataki deep fake stają się coraz bardziej przekonujące, a powstanie metaverse utoruje drogę do nowych Cyber przestępstwa.

Ale nie wszystko w 2023 roku będzie zgubą i mrokiem. Niedawna ankieta przeprowadzona przez KlubCISO pokazuje, że przejście na pracę zdalną i hybrydową pozytywnie wpłynęło na stosunek pracowników do bezpieczeństwa. Badania wskazują, że dzięki ciągłym szkoleniom w zakresie świadomości bezpieczeństwa dobra kultura bezpieczeństwa stała się normą dla wielu organizacji.

Ocena Ryzyka

Podczas pracy nad środkami bezpieczeństwa informacyjnego i cybernetycznego organizacje spędzają dużo czasu na ocenie i łagodzeniu zagrożeń dla bezpieczeństwa. Ocena ryzyka pomagają chronić się przed naruszeniami, dostarczają organizacji krytyczne informacje o jej lukach w zabezpieczeniach i pomagają guide inwestycje bezpieczeństwa. Ale z utrzymujący się trend Praca z domuczęść odpowiedzialności za cyberbezpieczeństwo mogła zostać przeniesiona z organizacji do domów pracowników. Przeprowadzenie oceny ryzyka związanego z bezpieczeństwem danych osobowych w domu może pomóc zidentyfikować i ograniczyć potencjalne zagrożenia dla danych osobowych i informacji wrażliwych. Oto kilka kroków, które należy wykonać podczas przeprowadzania oceny ryzyka:

1. Zidentyfikuj zasoby informacyjne

Sporządź listę wszystkich osobisty i związany z pracą dane i poufne informacje, które przechowujesz w domu, w tym dane finansowe, dokumentację medyczną i dane osobowe. Twoja lista aktywów może obejmować:

- Dane osobowe (PII): dane wrażliwe, takie jak imię i nazwisko, data urodzenia, numer ubezpieczenia społecznego, dane paszportowe i dane dotyczące prawa jazdy.

- Informacje finansowe: informacje bankowe, szczegóły inwestycji, numery kart kredytowych i inne dokumenty finansowe.

- Informacje medyczne: dokumentacja medyczna, informacje o receptach i inne dokumenty medyczne mogą być uważane za wrażliwe.

- Dokumenty osobiste: wszelkie dokumenty zawierające dane osobowe, takie jak akt urodzenia, akt małżeństwa, orzeczenie rozwodowe i umowy prawne.

- Zasoby cyfrowe: wszelkie informacje cyfrowe, takie jak zdjęcia, filmy, muzyka i ważne dokumenty przechowywane na komputerze, telefonie lub innych urządzeniach elektronicznych.

- Hasła i dane logowania: Są to cenne informacje, które mogą zapewnić dostęp do Twoich kont, które powinny być bezpieczne i poufne.

- Własność intelektualna: wszelkie oryginalne dzieła, które stworzyłeś, takie jak muzyka, dzieła sztuki lub teksty, które mogą być chronione prawami autorskimi.

2. Identyfikuj zagrożenia

Identyfikuj potencjalne zagrożenia dla Twoich danych i poufnych informacji, takie jak złośliwe oprogramowanie, hakowanie, phishing, fizyczna kradzież, utrata, uszkodzenie i nieautoryzowany dostęp do Twojej sieci Wi-Fi. W zależności od sytuacji związanej z pracą z domu lista zidentyfikowanych zagrożeń może się różnić. W Internecie dostępnych jest wiele informacji na temat zagrożeń cyberbezpieczeństwa (np tutaj). Powinieneś również wziąć pod uwagę regionalne i lokalne zagrożenia fizyczne, takie jak możliwość wystąpienia katastrofy ekologicznej lub wskaźnik przestępczości w Twojej okolicy.

3. Zidentyfikuj luki w zabezpieczeniach

Zidentyfikuj potencjalne luki w środowisku pracy zdalnej, sieci domowej i urządzeniach. Mogą to być hasła słabe, nieaktualne softwarei niezabezpieczonych sieci Wi-Fi. Mówiliśmy już o możliwych lukach w pierwszym pisać. Lista luk w zabezpieczeniach może zawierać następujące elementy:

- Słabe hasła: jedno z najczęstszych zagrożeń, ponieważ można je łatwo odgadnąć lub złamać. Może to prowadzić do nieautoryzowanego dostępu do danych osobowych i informacji wrażliwych. Używanie tego samego hasła do wielu kont jest również złą praktyką, ponieważ przestępcy mogą łatwo uzyskać do nich dostęp.

- Phishing: rodzaj ataku socjotechnicznego, w którym cyberprzestępcy wysyłają fałszywe e-maile, wiadomości lub SMS-y, które wydają się pochodzić z zaufanego źródła, aby nakłonić użytkowników do ujawnienia ich poufnych informacji — takich jak dane logowania lub informacje finansowe.

- Złośliwe oprogramowanie: Wirusy, konie trojańskie i oprogramowanie szpiegujące mogą infekować komputery i urządzenia mobilne, kraść dane osobowe i zagrażać bezpieczeństwu. Złośliwe oprogramowanie może być rozpowszechniane za pośrednictwem załączników wiadomości e-mail, złośliwych witryn internetowych lub pobierania software.

- Niezabezpieczone Wi-Fi: Niezabezpieczone sieci Wi-Fi mogą narazić hakerów na dane osobowe i poufne informacje. Korzystanie z niezabezpieczonych sieci Wi-Fi może również zwiększać ryzyko infekcji złośliwym oprogramowaniem i innych rodzajów cyberataków.

- Brak aktualizacji i poprawek: Brak aktualizacji software i systemy operacyjne mogą narazić urządzenia na luki w zabezpieczeniach i luki w zabezpieczeniach. Hakerzy mogą wykorzystać te luki, aby uzyskać dostęp do danych osobowych i poufnych informacji.

4. Określ poziom ryzyka

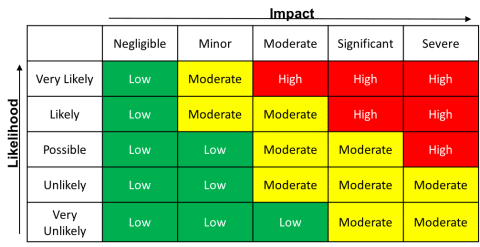

Oceń prawdopodobieństwo i potencjalny wpływ każdego zidentyfikowanego zagrożenia i podatności na zagrożenia, aby określić poziom ryzyka. Istnieje wiele samouczków, jak przeprowadzić określenie poziomu ryzyka. Możesz użyć prostej macierzy określania ryzyka, aby ocenić ocenę ryzyka, na podstawie której należy podjąć działania. Typowa macierz 5×5 jest pokazana poniżej, ale można zdefiniować własną macierz, która pasuje do osobistych potrzeb.

Możesz ocenić poziom ryzyka, łącząc jedną oś (prawdopodobieństwo wystąpienia określonego incydentu) z drugą osią (wpływ, jaki incydent może mieć na ciebie, gdy się wydarzy). Poziom ryzyka będzie tam, gdzie spotykają się obie osie. Skutkiem może być strata pieniężna, zobowiązania prawne lub umowne, a nawet utrata reputacji zawodowej. Wynik z tabeli mówi nam, jak pilnie musimy zająć się rozpoznanym zagrożeniem i luką w zabezpieczeniach.

5. Ogranicz ryzyko

Opracuj plan ograniczenia zidentyfikowanych zagrożeń poprzez wdrożenie kontroli bezpieczeństwa. NIST (US National Institute of Standards and Technology) definiuje środki kontroli bezpieczeństwa jako „zabezpieczenia lub środki zaradcze przewidziane dla systemu informatycznego lub organizacji w celu ochrony poufności, integralności i dostępności systemu i zawartych w nim informacji”. Obejmują one:

- Silne hasła

- Uwierzytelnianie dwuskładnikowe

- antywirusowe software

- Aktualizacje do software i system operacyjny

- Zabezpieczanie sieci Wi-Fi

- Fizyczna ochrona Twojego domowego biura/samego fizycznego domu

Twoje kontrole mogą być fizyczne, takie jak zamki w drzwiach, sejf lub dowolny rodzaj fizycznej kontroli dostępu. Twoje środki zaradcze mogą mieć charakter techniczny, na przykład ulepszone metody uwierzytelniania (MSZ), oprogramowanie antywirusowe i chroniące przed złośliwym oprogramowaniem softwarei zapory sieciowe. Nawet takie rzeczy, jak udział w szkoleniu lub podnoszenie świadomości w zakresie bezpieczeństwa informacji, nadal liczą się jako środki zaradcze.

6. Monitoruj i przeglądaj

Regularnie monitoruj i przeglądaj swoje zabezpieczenia i środki zaradcze, aby upewnić się, że są skuteczne i aktualne. W organizacjach skuteczność ustanowionych mechanizmów kontroli bezpieczeństwa informacji jest weryfikowana poprzez ustalenie miar bezpieczeństwa (10 najważniejszych wskaźników i wskaźników bezpieczeństwa cybernetycznego), okresowych ocen podatności i testy penetracyjnelub audyty wewnętrzne. Możesz przeprowadzić audyt bezpieczeństwa danych osobowych, przeglądając i aktualizując listy zasobów, zagrożeń i luk w zabezpieczeniach. Możesz także łatwo przeprowadzać testy penetracyjne we własnej sieci, korzystając z bezpłatnych usług, takich jak Intruz. W zależności od poziomu doświadczenia z software narzędzi, możesz znaleźć zaawansowane opcje open source tutaj.

Wypłukać i powtórzyć

Należy pamiętać, że ocena ryzyka bezpieczeństwa powinna być procesem ciągłym, ponieważ z czasem mogą pojawić się nowe zagrożenia i luki w zabezpieczeniach. Przeprowadzając regularne oceny ryzyka, pomagasz chronić swoje dane osobowe i poufne informacje przed potencjalnymi zagrożeniami w trybie online i offline.

Nie pozwól, aby hakerzy wygrali — bądź proaktywny w ochronie swoich zasobów.